[이벤트로그] 윈도우 이벤트로그 - 로그인 성공,실패

서론

이 포스팅을 보시는 분들은

악성코드 분석 또는 본인 PC를 점검하면서

누가, 언제 서버/PC에 접속했는지 확인이 필요하신 분들일 겁니다.

아래 내용을 참고하셔서

윈도우 이벤트로그를 점검하시면

누가, 언제 서버/PC에 접속했는지 확인이 가능합니다.

지금부터 윈도우 이벤트로그 로그인 성공,실패에 대해

알아보도록 하겠습니다.

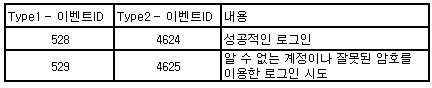

이벤트로그 Type

윈도우 이벤트로그에는 2가지 Type이 있습니다.

윈도우 xp, 윈도우서버 2003 이전과

윈도우 Vista, 윈도우서버 2008 이후로 나뉩니다.

Type1 적용 대상

Windows 2000, XP, 2003

Type2 적용대상

Windows Vista, 7, 2008 이후

로그인 성공/실패 이벤트 ID

Type별 로그인 성공/실패 이벤트 ID는 아래와 같습니다.

로그온 유형(logon type)

로그인 성공/실패 이벤트 로그를 보면

로그온 유형(logon type) 이라는 것이 있습니다.

로그온 유형(logon type)이라는 것은 어떤 방식으로 사용자가

접속하였는지에 대한 기록입니다.

로그온 유형에 따라 아래와 같이 분류할 수 있습니다.

이 중에서 “로그온 유형 10” 의 경우 원격 접속 이벤트로 사고 분석 시 가장 빈번히 활용되며,

워너크라이로 유명한 SMB 취약점을 이용한 공격의 경우 “로그온 유형 3” 을 활용하시면 됩니다.

|

로그온 유형 |

로그온 제목 |

설명 |

|

로그온 유형 2 |

대화식 |

콘솔에서 키보드로 로그인 (KVM 포함) |

|

로그온 유형 3 |

네트워크 |

네트워크를 통한 원격 로그인 (파일 공유, IIS 접속 등) |

|

로그온 유형 4 |

스케쥴 |

스케쥴에 등록된 배치 작업 실행 시 미리 설정된 계정 정보로 로그인 |

|

로그온 유형 5 |

서비스 |

서비스가 실행될 때 미리 설정된 계정 정보로 로그인 |

|

로그온 유형 7 |

잠금해제 |

화면보호기 잠금 해제시 |

|

로그온 유형 8 |

네트워크 |

유형 3과 비슷하나 계정 정보를 평문으로 전송할 때 발생 |

|

로그온 유형 9 |

새자격 |

실행(RunAS)에서 프로그램 실행 시 /netonly 옵션을 줄 때 |

|

로그온 유형 10 |

원격 대화식 |

터미널 서비스, 원격 접속, 원격지원으로 로그인 |

|

로그온 유형 11 |

캐시된 캐화식 |

PC에 캐시로 저장된 암호로 자동 입력 로그인 |

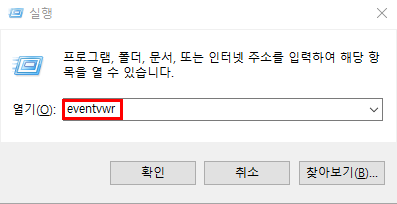

실습 - 이벤트로그 확인해 보기

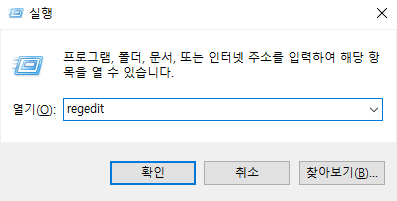

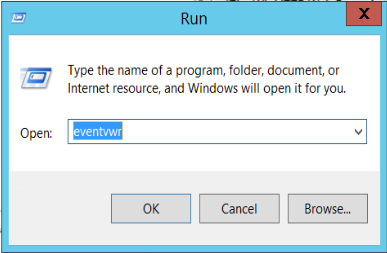

1. 실행창에서 eventvwr 를 입력 후 확인 버튼을 클릭하면

이벤트 뷰어가 실행 됩니다.

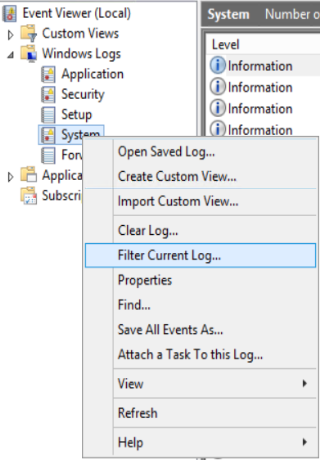

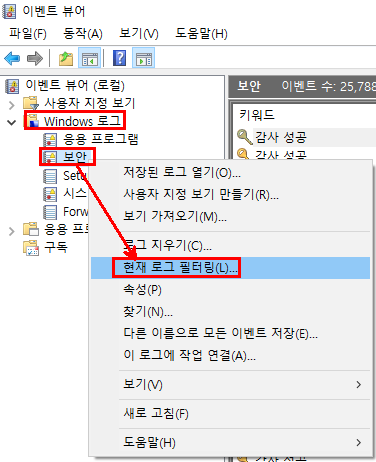

2. Windows 로그 > 보안 우클릭 후 '현재 로그 필터링'을 클릭합니다.

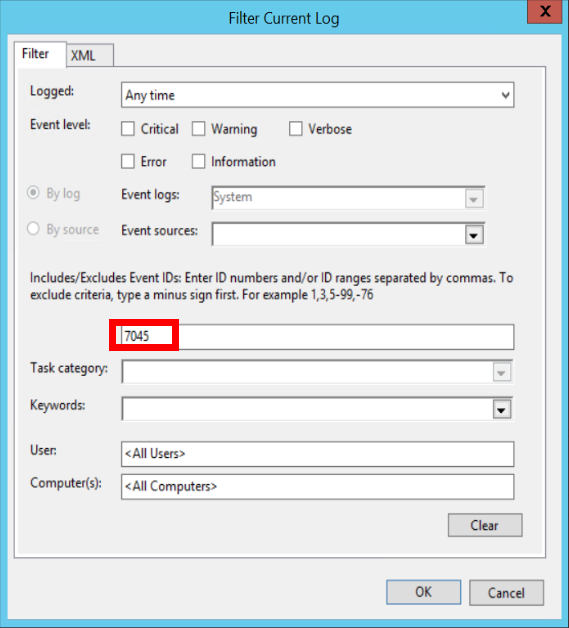

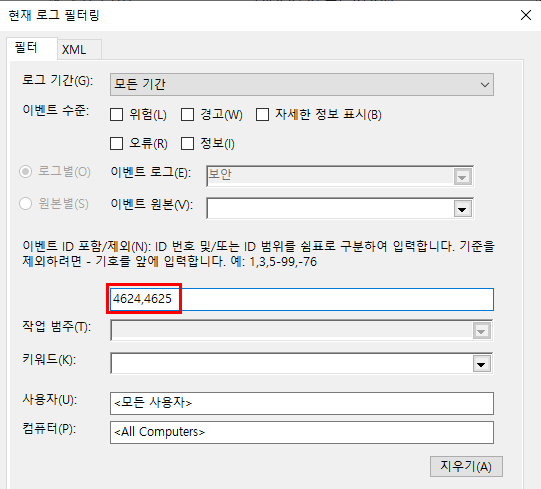

3. 위에서 확인한 로그인 성공/실패에 대한

이벤트 ID를 입력 후 '확인'버튼을 클릭합니다.

* 로그인 성공 로그만 보고 싶은 경우에는 4624 만 입력합니다.

* 로그인 실패 로그만 보고 싶은 경우에는 4625 만 입력합니다.

마치며

추가 궁금하신 사항은 댓글로 남겨주시면

답글드리도록 하겠습니다.

악성코드 분석을 하면서 경험한 꿀팁들은

Security 카테고리에 포스팅하도록 하겠습니다.

추가 궁금하신 사항들은 댓글로 남겨주시면

아는 범위에서 최대한 답변 드리도록 하겠습니다.

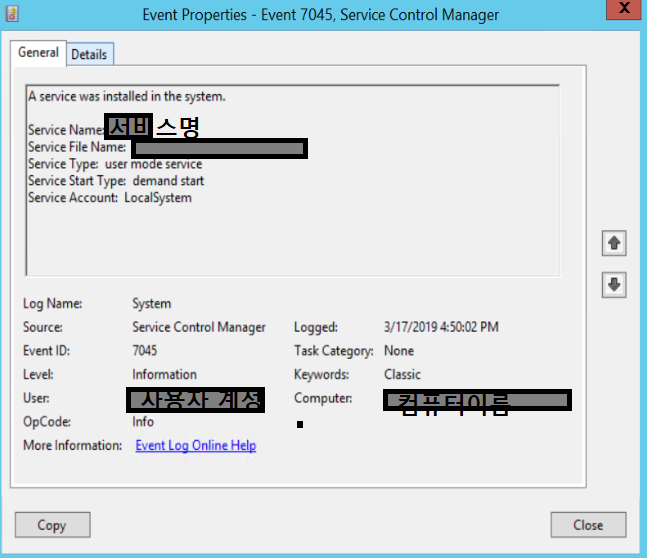

'IT 잡동사니 > security' 카테고리의 다른 글

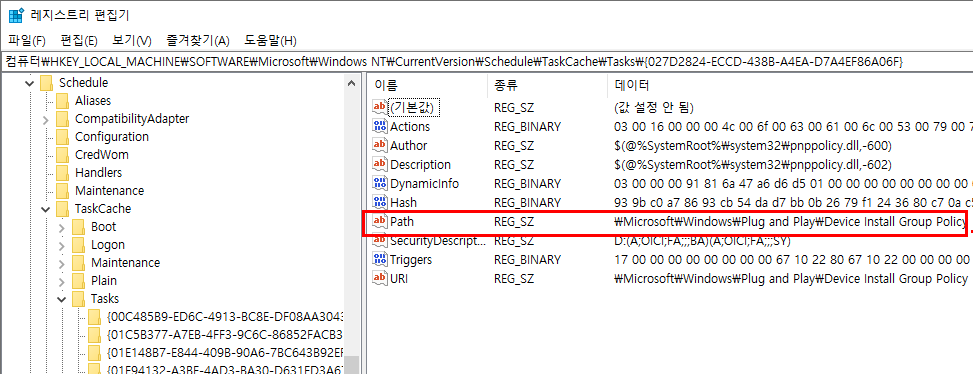

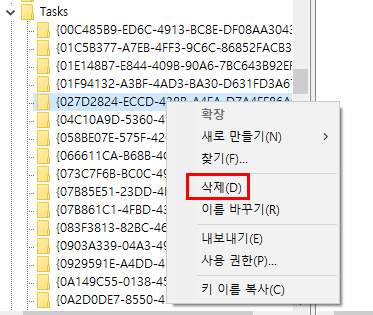

| [이벤트로그] 예약작업 삭제 후에도 계속 동작하는 경우 조치 방법 (0) | 2020.03.18 |

|---|---|

| [이벤트로그] 윈도우 서버 신규 서비스 생성 확인 (0) | 2020.03.16 |